Das Wiehern des Staatstrojaners

Die Liste der Bundesländer, die Spionagesoftware einsetzten, wird länger

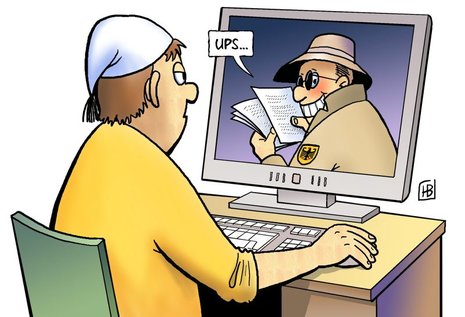

Liveaufzeichnungen von Gesprächen über das kostenlose Internettelefonieprogramm Skype einschließlich des von der Webkamera übertragenen Videobildes, SMS und sonstige Chatbotschaften, Übertragung der Liste der Skype-Kontakte, Ausspähen von Onlinebanking, Internetshops und E-Mails - all das kann das Spionageprogramm, das jetzt die Gemüter bewegt. Und es ist fraglich, ob beim verdeckten Angriff durch bayerische Behörden auf bisher unbekannte Verdächtige auf eine der genannten Möglichkeiten verzichtet worden sein könnte. Fünf Mal, so räumte das Münchner Innenministerium ein, sei der Staatstrojaner eingesetzt worden - immer nach richterlichem Beschluss, Recht und Gesetz. 29 589 Bildschirmfotos, sogenannte Screenshots, sollen dabei gemacht worden sein.

Das Bundesverfassungsgericht hatte für Computerüberwachung jedoch enge Grenzen gesetzt. Die Onlinedurchsuchung eines Rechners sei nur bei konkreter Gefahr für hochrangige Rechtsgüter zulässig, befanden die Richter 2008. Für das Abhören von Internettelefonaten - die »Quellen-Telekommunikationsüberwachung« (Quellen-TKÜ) - gelten gleichwohl die weniger strengen Regeln der tausendfach praktizierten Telefonüberwachung. Der Chaos Computer Club, dessen Hacker das Programm nach einem Tipp verfolgt und identifiziert hatten, gibt an, dass der Staatstrojaner nicht nur die Überwachung von E-Mails und Telefonaten erlaube, sondern eine Ausforschung der Festplatte. Das verstieße gegen geltendes Recht. Das bayerische Innenministerium bestreitet jedoch, dass Festplatten ausgespäht wurden.

Es müsse klar sein: »Nur, was absolut nicht die Privatsphäre und den Kernbereich berührt, darf überhaupt an Technik entwickelt werden«, sagte Bundesjustizministerin Leutheusser-Schnarrenberger (FDP) am Dienstag. Was in welchem Umfang zu welchem Zweck ermittelt wurde, ist bisher offen. Die Rufe nach Aufklärung beziehen sich deshalb zunächst vor allem auf diese Fragen. Und darauf, ob der rechtliche Rahmen gewahrt wurde, selbst wenn es sich bei den konkreten Ermittlungszielen um noch so gefährliche Banditen gehandelt haben mag.

Nicht nur in Bayern, sondern auch in Baden-Württemberg, Niedersachsen, Schleswig-Holstein und Brandenburg ist der Trojaner eingesetzt worden, wie die jeweiligen Innenministerien inzwischen bestätigten. Freilich betonen auch sie, sich stets im Rahmen des Erlaubten bewegt zu haben. Aus Thüringen heißt es, das Abhören verschlüsselter Internettelefonate sei beantragt, aber nicht umgesetzt worden.

Doch das Misstrauen ist allgemein groß. Zumal unklar ist, ob Aufklärung überhaupt möglich ist. Die Schadsoftware kann nicht nur illegal installiert, sondern über das Internet auch unbemerkt wieder deinstalliert werden. Die LINKE in Niedersachsen hat eine Große Anfrage angekündigt, die in Brandenburg will im Innenausschuss auf Aufklärung drängen, die sächsische Linkspartei zeigt sich durch das im Land besonders laxe Verhältnis zu Rechtsnormen alarmiert, das sich in der rechtswidrigen Massenerfassung von Handydaten im Umfeld der Antinaziproteste im Februar gezeigt hat.

Auch SPD und Grüne rühren die Alarmtrommeln, die Liberalen in Bayern sind verschnupft und drohen mit einer Koalitionskrise, die FDP-Ministerin Leutheusser-Schnarrenberger zeigt auf Bundesebene die Zähne. Sie sprach sich für eine zentrale Kontrollstelle aus, »ob das nun ein TÜV ist oder ein Kompetenzzentrum oder ob es das Bundesamt für Sicherheit in der Informationstechnik ist«. Die Deutsche Polizeigewerkschaft hatte zuvor einen »Software-TÜV« und ein Prüfsiegel für behördliche Spionageprogramme gefordert.

Bund und Länder brauchten keinen Software-, sondern einen Sicherheitsbehörden-TÜV, wendet allerdings der Innenexperte der Linksfraktion im Bundestag Jan Korte ein. Ein Software-TÜV reiche nicht aus, weil der Vorfall keine technische Ursache habe. Das Schadprogramm wurde von Beamten erworben und eingesetzt, die gewusst haben müssen, dass sie damit rechtswidrig handeln. Das Problem liegt eher in der Frage: Wer kontrolliert die Überwacher? Kommentar Seite 8

Wir stehen zum Verkauf. Aber nur an unsere Leser*innen.

Die »nd.Genossenschaft« gehört denen, die sie lesen und schreiben. Sie sichern mit ihrem Beitrag, dass unser Journalismus für alle zugänglich bleibt – ganz ohne Medienkonzern, Milliardär oder Paywall.

Dank Ihrer Unterstützung können wir:

→ unabhängig und kritisch berichten

→ übersehene Themen in den Fokus rücken

→ marginalisierten Stimmen eine Plattform geben

→ Falschinformationen etwas entgegensetzen

→ linke Debatten anstoßen und weiterentwickeln

Mit »Freiwillig zahlen« oder einem Genossenschaftsanteil machen Sie den Unterschied. Sie helfen, diese Zeitung am Leben zu halten. Damit nd.bleibt.